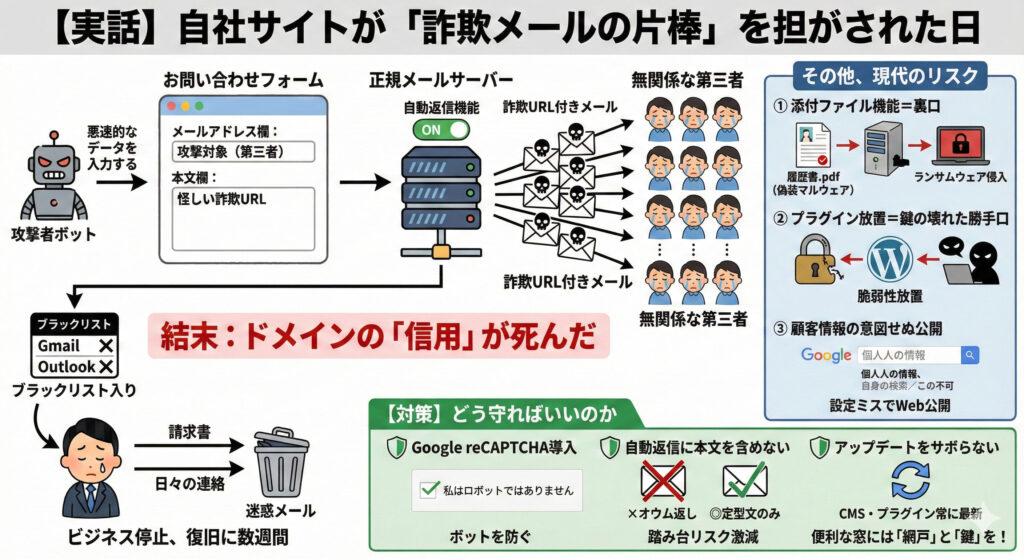

【実話】自社サイトが「詐欺メールの片棒」を担がされた日

これは昨今、最も被害件数が多いと言っても過言ではないケースです。 ある日、顧問先の社長から緊急の電話がかかってきました。

「取引先から、『お宅からのメールが全部迷惑メールに入って届かない』と言われた。どうにかしてくれ」

調査を開始してすぐに、原因は「お問い合わせフォーム」にあることが分かりました。

何が起きていたのか?

この企業のフォームには、親切心で「自動返信メール機能」がついていました。「お問い合わせありがとうございます。以下の内容で承りました」という、よくあるアレです。

攻撃者は、ここを悪用しました。プログラム(ボット)を使って、以下のような操作を秒間数回のペースで繰り返していたのです。

- 「メールアドレス」欄: 攻撃対象(無関係な第三者)のアドレスを入力

- 「お名前・本文」欄: 怪しい投資詐欺サイトへの誘導URLや、フィッシング詐欺の文言を入力

フォームが送信されるとどうなるか? この会社の正規のメールサーバーから、正規の署名入りで、無関係な第三者に「詐欺URL付きのメール」が自動返信(=送信)されます。

結末:ドメインの「信用」が死んだ

気づいた時には、一晩で数万通のスパムメールが世界中にばら撒かれた後でした。

結果、GmailやOutlook、各プロバイダのブラックリストにこの会社のドメインが登録されてしまいました。 こうなると、社員が送る「請求書」も「日々の連絡」も、すべて相手の迷惑メールフォルダ行きです。

システム的な復旧はすぐできても、「ドメインの社会的信用の回復」には数週間かかりました。その間の機会損失は計り知れません。 サーバーに侵入されたわけでもないのに、「機能の悪用」だけでビジネスが止まったのです。

その他、エンジニアが警戒する「現代のリスク」

上記が「今、最もありえる話」ですが、他にもメールフォームには以下のようなリスクが潜んでいます。これらは「運が悪ければ起きる」ではなく「対策していないといつか必ず起きる」ものです。

1. 添付ファイル機能は「裏口」になり得る

採用エントリーや見積もり依頼などで「ファイルを添付」させるフォームは要注意です。 昔に比べればサーバー側のセキュリティ(WAFなど)も進化していますが、それでも「履歴書に見せかけたウイルス(マルウェア)」をアップロードしようとする試みは絶えません。

もし、サーバーの設定ミスでそのファイルの実行を許してしまうと、サーバー内のデータを丸ごと盗まれたり、ランサムウェア(身代金ウイルス)の侵入口にされたりします。「PDFしかアップロードできない設定にしているから大丈夫」と過信するのは危険です。拡張子は偽装できます。

2. WordPressプラグインの「放置」による穴

最近はXSS(画面の改ざん)などは、WordPressなどのCMS本体が優秀になったため減りました。しかし、その代わりの脅威となっているのが「更新されていないプラグイン」です。

有名なメールフォームプラグインに脆弱性(セキュリティの欠陥)が見つかった際、世界中のボットが一斉にそのプラグインを使っているサイトを検索し、攻撃を仕掛けます。 「動いているから」といってアップデートをサボっているフォームは、ハッカーから見れば「鍵の壊れた勝手口」と同じです。

3. 顧客情報の「意図せぬ公開」

これはハッキングというよりヒューマンエラーに近いですが、フォームの設定ミスで、「回答内容がWeb上で誰でも閲覧できる状態になっていた」という事故も稀にあります。 キャッシュ系のプラグインとの相性が悪かったり、設定を一つ間違えるだけで、個人情報を含んだ確認画面がGoogle検索に引っかかってしまう……なんて悪夢も、現場では実際に起きています。

最後に:どう守ればいいのか

脅かすようなことばかり書きましたが、対策はシンプルです。

- Google reCAPTCHAを入れる 「私はロボットではありません」のチェックを入れるだけで、ボットによる自動返信攻撃(最初の事例)はほぼ防げます。これだけは必ずやってください。

- 自動返信メールには「本文」を含めない 入力された内容をそのままオウム返しするのではなく、「お問い合わせを受け付けました」という定型文だけを返すようにすれば、スパムの踏み台にされるリスクは激減します。

- アップデートをサボらない CMSやプラグインは常に最新の状態に保ってください。

メールフォームは、世界中に向けて開かれた「窓」です。 便利な窓には、しっかりとした「網戸」と「鍵」をつけておきましょう。被害者にも、加害者にもならないために。