「先日アップデートした」という方も、もう一度更新が必要です – Next.js セキュリティアップデート(2025年12月11日版)

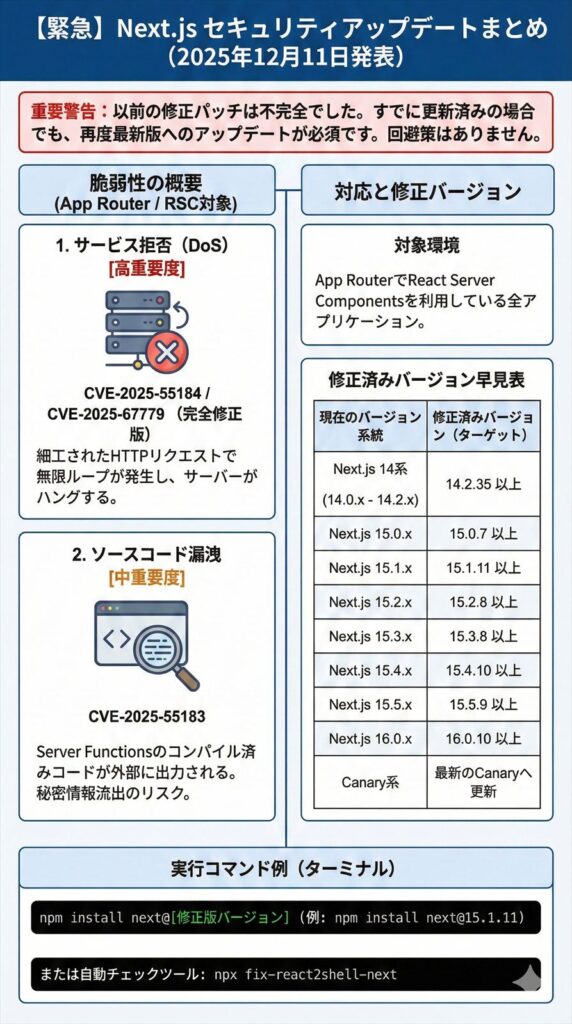

Next.js開発チームより、App Routerを使用しているアプリケーションに影響する2つの新たな脆弱性が報告されました。これらはReact Server Components (RSC) プロトコルに関連するもので、Reactのアップストリーム実装に起因しています。

特に注意すべき点:

以前の修正パッチ(CVE-2025-55184対応)には不完全な点が見つかりました。すでに一度アップデートを行った場合でも、再度、最新の修正済みバージョンへアップデートする必要があります。

目次

脆弱性の概要

今回の脆弱性はリモートコード実行(RCE)を許すものではありませんが、以下のリスクがあります。

1. サービス拒否(DoS) – 高重要度

- 識別子: CVE-2025-55184 / CVE-2025-67779 (完全修正版)

- 内容: 細工されたHTTPリクエストをApp Routerのエンドポイントに送信することで、デシリアライズ処理中に無限ループを引き起こす可能性があります。これによりサーバープロセスがハングし、以降のリクエストを処理できなくなります。

- 注意: 当初提供された修正は不完全でした。完全な修正を含むバージョン(CVE-2025-67779対応)へのアップグレードが必須です。

2. ソースコードの漏洩 – 中重要度

- 識別子: CVE-2025-55183

- 内容: 細工されたHTTPリクエストにより、Server Functionがアプリケーション内の他のServer Functionsのコンパイル済みソースコードを返してしまう可能性があります。

- リスク: ビジネスロジックの流出に加え、コード内に直接(環境変数ではなく)秘密情報を記述している場合、それらが漏洩する恐れがあります。

影響を受ける環境

- App Routerを使用し、React Server Componentsを利用しているアプリケーション。

- Pages Routerのみを使用しているアプリケーションは影響を受けませんが、念のため修正版へのアップグレードが推奨されています。

修正済みバージョンと対応

以下のバージョン(またはそれ以降)へのアップグレードが必要です。回避策(ワークアラウンド)は存在しないため、必ずアップデートを行ってください。

| 現在のバージョン系統 | 修正済みバージョン (ターゲット) |

| Next.js 13.3, 14.0.x, 14.1.x, 14.2.x | 14.2.35 |

| Next.js 15.0.x | 15.0.7 |

| Next.js 15.1.x | 15.1.11 |

| Next.js 15.2.x | 15.2.8 |

| Next.js 15.3.x | 15.3.8 |

| Next.js 15.4.x | 15.4.10 |

| Next.js 15.5.x | 15.5.9 |

| Next.js 16.0.x | 16.0.10 |

※ Canary版を利用している場合は、15.6.0-canary.60 または 16.1.0-canary.19 以降へ更新してください。

アップデート手順

プロジェクトのバージョンに合わせて、以下のコマンドを実行してください。

Bash

# 14.x 系

npm install next@14.2.35

# 15.0.x 系

npm install next@15.0.7

# 15.1.x 系

npm install next@15.1.11

# 15.2.x 系

npm install next@15.2.8

# 15.3.x 系

npm install next@15.3.8

# 15.4.x 系

npm install next@15.4.10

# 15.5.x 系

npm install next@15.5.9

# 16.0.x 系

npm install next@16.0.10

自動チェックツールの利用

以下のコマンドを実行すると、対話型ツールが起動し、バージョンのチェックと推奨バージョンへの更新を支援してくれます。

Bash

npx fix-react2shell-next

開発者へのアクション:

直ちにプロジェクトのpackage.jsonを確認し、該当する修正パッチが適用されたバージョンへアップデートを行ってください。特に「最近アップデートしたから大丈夫」と考えている場合でも、DoS脆弱性の再修正が含まれているため、バージョン番号の再確認を強く推奨します。